AWS와 연결해서 생각해보면 무슨 "보안 서비스"나 "방화벽" 같은 느낌이 들기도 하는데, 사실은 우리가 소위 말하는

"Gateway Server"에 가깝습니다. 아니면, "서버접근제어" 라고 해도 될 것 같구요.

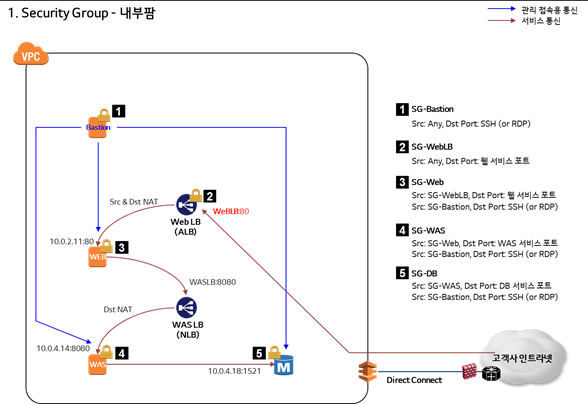

아시다시피, Private Subnet에 배포된 instance의 경우 외부에서 접근이 차단이 되어 있어서, 운영자 입장에서 ssh로 접근할 방법이 없습니다. 이 경우 Bastion host를 구성해서 외부에서 ssh로 접근이 가능하도록 할 수 있습니다.

모든 private subnet에 있는 instance들을 Bastion host를 통해 접속하도록 설정 및 관리할 수 있습니다.

다만, 보안적으로 Bastion Host가 공격 당하면 내부 네트워크 전체가 위험해 질 수 있으므로, 관리를 잘 해야할 것 같습니다.

- Bastion Host는 Public Subnet에 위치하도록 EC2 Instance를 생성함.

- 외부 사용자들은 Bastion host를 통해 접속함

- 외부 사용자의 특정 IP만 허용하여 Bastion host에 접속 가능하도록 ACL과 Security Group을 설정

- Bastion host를 통해 Private Subnet에 있는 instance로 접속

AWS 공식 사이트에서의 특징을 몇가지 정리해보면

> 두 가용 영역에 걸쳐 있는 고가용성 아키텍쳐 구성

> Private subnet의 리소스에 대한 outbound 인터넷 access 허용하기 위한 NAT G/W (NAT G/W역할도 하나봅니다)

> EC2 auto scaling 그룹 구성

> Elastic IP 사용 (인터넷에서 접속이 되어야 하니 당연한거 같습니다)

> 세분화된 inbound access 제어를 위한 Security Group